Per un datore di lavoro è stato necessario installare un Firewall per bloccare la navigazione su Facebook, qualcuno direbbe maledetto, altri che è cosa buona e giusta ?

Per permettere al Firewall di ricevere e verificare tutto il traffico in entrata è necessario configurare un NAT1:1 sul MikroTik.

Il NAT 1:1, o NAT 1 a 1, può essere pensato come a un Port Forwarding di tutto il traffico dati in arrivo da Internet, su tutte le porte e per tutti i protocolli, verso un dispositivo sulla rete privata.

Gabriele

Consulente Tecnico Timenet

Per configurare un NAT 1:1

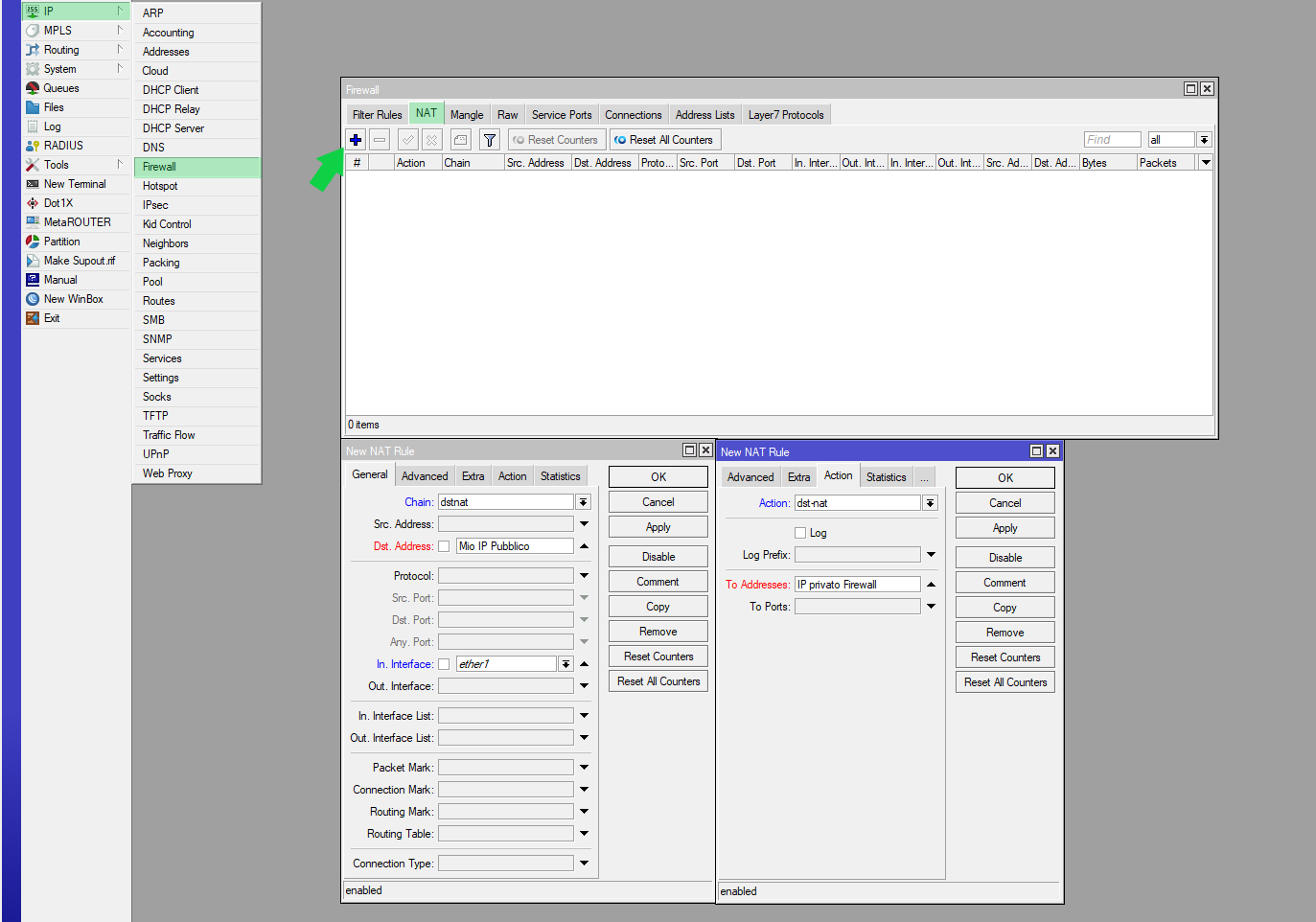

Sarà sufficiente entrare nella sezione NAT del nostro router Mikrotik, raggiungibile via Wibox (interfaccia grafica scaricabile da sito MikroTik) o da terminale, nella sezione IP > Firewall, e configurare la regola.

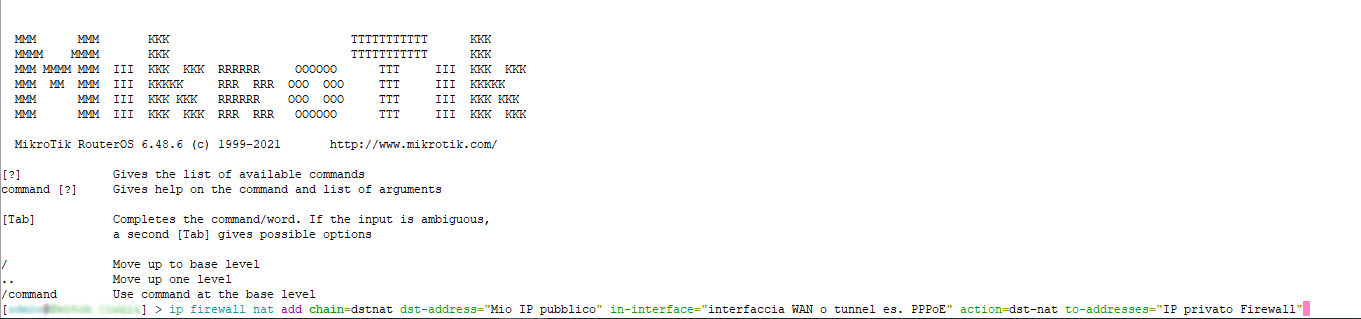

Ecco un esempio di configurazione da terminale, a seguito la versione grafica:

roterOS > ip firewall nat add chain=dstnat dst-address=”Mio IP Pubblico” in-interface=”interfaccia WAN o tunnel es. PPPoE” action=dst-nat to-addresses=”IP privato Firewall”

NAT 1:1 perché dovrei utilizzarlo?

Ci sono molteplici situazioni in cui potrei aver bisogno di configurare un NAT 1:1.

Un esempio pratico può essere quello citato in apertura, quando il vostro Cliente vuole bloccare la navigazione su alcuni siti ed ha un singolo IP pubblico.

Diventa quindi necessario installare il Firewall sulla rete interna e configurare una regola di NAT 1 a 1 che vi dirotti tutto il traffico così da poter regolare la visibilità dei vari siti attraverso il Firewall.

I dipendenti non lo ameranno ma probabilmente recupererà qualcosa in produttività.

NAT 1:1 e VoIP – Perché installare i telefoni direttamente sul Router MikroTik

Installare i dispositivi VoIP dietro al Firewall andrebbe a creare un doppio NAT, una configurazione da evitare considerando che crea un rischio d’instabilità o malfunzionamento.

Per evitare d’incorrere in queste problematiche è sufficiente collegare i dispositivi VoIP direttamente al router, facendo attenzione alla tipologia di Trunk SIP che stiamo utilizzando

NAT 1:1 Account SIP con registrazione

Molto importante ricordare che in presenza di un NAT 1:1, tutto il traffico proveniente da Internet sarà indirizzato all’IP del dispositivo su rete privata che abbiamo indicato nella regola di NAT, a meno che il flusso dati non sia stato generato in prima battuta da un dispositivo sulla LAN verso la rete esterna (forward), per esempio un telefono VOIP configurato con un Account SIP che si registra alla centrale dell’operatore.

In questo caso, sia le risposte della centrale dell’operatore che le chiamate VOIP saranno legate alla connection che si è stabilita in fase di registrazione (Connection Related).

NAT 1:1 Trunk SIP senza registrazione

Nel caso invece dovessimo disporre di un Trunk SIP senza registrazione dovremo creare una seconda regola di NAT che “indirizzi” il traffico SIP e RTP all’IP privato del centralino e posizionarla prima della regola di NAT 1:1

Rischi del NAT 1:1

I rischi del NAT 1:1 sono addirittura maggiori di quelli Port Forwarding “classico”.

In questo caso si permette che un dispositivo sia raggiungibile attraverso la rete internet su tutte le porte e con tutti i protocolli.

Diventa quindi estremamente necessario configurare il proprio Firewall in modo efficiente per evitare che eventuale traffico malevolo raggiunga la rete privata del Cliente.

Come sempre, la chiave è una maniacale attenzione alla sicurezza e una buona dimestichezza con gli strumenti messi a disposizione dal Router e da Firewall.

Se vuoi approfondire i vantaggi delle MikroTik Routerboards ti invitiamo a dare un’occhiata ai buoni motivi per cui le usiamo 🙂

Per qualunque cosa, a disposizione.

Gabriele